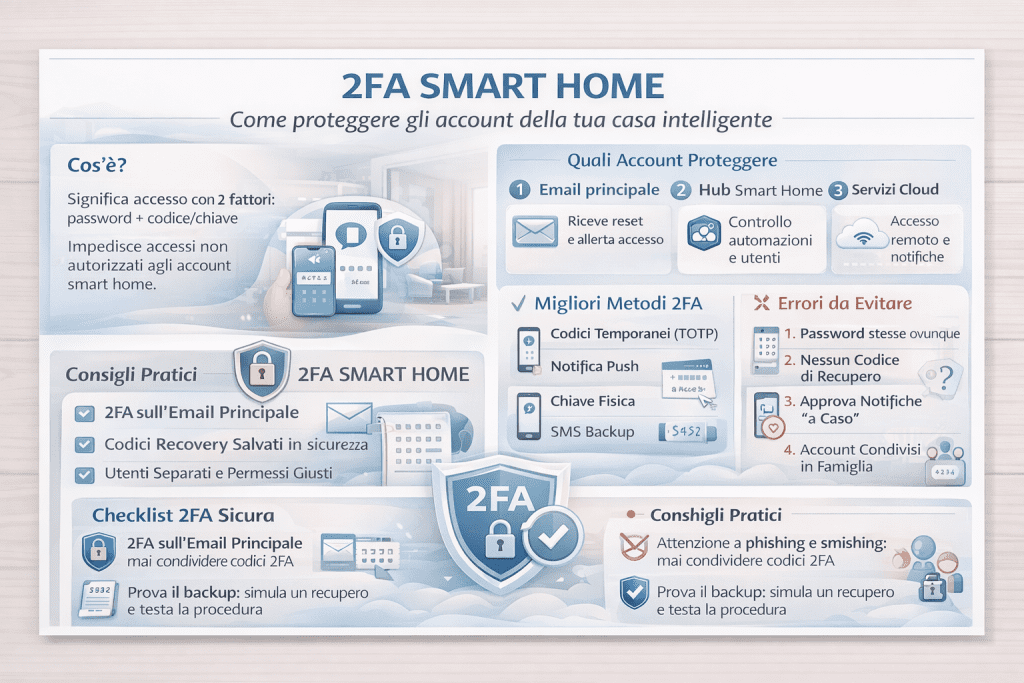

La smart home è comoda perché ti semplifica la vita. Tuttavia, proprio perché controlla luci, accessi, automazioni, notifiche e spesso anche dati sensibili, diventa un bersaglio interessante. Per questo la domanda “2fa smart home come proteggere gli account” non è un dettaglio: è una delle prime cose da sistemare, prima ancora di aggiungere nuovi dispositivi.

In molte case, infatti, il punto debole non è il sensore o l’interruttore: è l’account collegato. Se qualcuno entra nel tuo account, può cambiare impostazioni, aggiungere utenti, disattivare notifiche, o peggio ancora creare “porte d’ingresso” future senza farsi notare. Di conseguenza, attivare la 2FA (autenticazione a due fattori) è uno dei modi più efficaci per alzare subito il livello di sicurezza, con un impatto minimo sulla comodità.

In questa guida vediamo come applicare la 2FA in modo pratico alla smart home: quali account proteggere, quali metodi scegliere, come evitare errori comuni, come gestire famiglia e ospiti, e come integrare la 2FA con rete, privacy, log e backup. Troverai anche tabelle di confronto e checklist operative.

Per un quadro reale delle truffe che provano ad aggirare i codici (e quindi per capire perché serve anche attenzione), è utile leggere esempi aggiornati di campagne di smishing e phishing su siti istituzionali italiani come CERT-AgID: analisi di smishing e tentativi di aggirare la 2FA. Inoltre, il Garante per la protezione dei dati personali ricorda spesso che attivare l’autenticazione a due fattori è una misura consigliabile per proteggere gli account: perché è importante proteggere meglio i propri dati online.

Perché la 2FA è così importante nella smart home

La 2FA aggiunge un secondo “blocco” oltre la password. In pratica, anche se qualcuno scopre o ruba la tua password, non può entrare senza il secondo fattore (codice temporaneo, conferma sul dispositivo, chiave, ecc.).

Nella smart home questo è cruciale perché spesso un singolo account governa:

- accessi e utenti (chi può controllare cosa)

- notifiche e avvisi (che ti proteggono quando non ci sei)

- automazioni (che possono influire su sicurezza e consumi)

- integrazioni tra app, servizi e hub

Perciò, se vuoi davvero “proteggere la casa”, devi proteggere prima gli account. Non a caso, il tema della gestione utenti è uno dei pilastri della sicurezza: gestione degli accessi utenti: perché è la vera sicurezza di casa.

Quali account proteggere per primi

Prima di attivare la 2FA “ovunque”, conviene partire dall’ordine giusto. Ecco le priorità, così non ti perdi.

1) Account email principale

È il punto più importante, perché spesso è l’email che:

- riceve link di recupero password

- riceve avvisi di accesso

- riceve i codici in caso di 2FA via email (quando prevista)

Se l’email cade, cade tutto. Quindi qui la 2FA è obbligatoria.

2) Account “hub” o sistema centrale

Se usi un hub o un sistema che gestisce automazioni e integrazioni, quell’account è la tua centrale operativa. Proteggerlo significa impedire:

- accessi remoti non autorizzati

- modifiche a regole e automazioni

- disattivazione notifiche

Per impostare una base coerente (prima sicurezza, poi comodità), vedi: come scegliere un hub domotico.

3) Account dei servizi cloud collegati

Molti servizi usano un account cloud per:

- accesso da remoto

- storici

- notifiche push

- integrazioni

Qui la 2FA riduce moltissimo il rischio di “presa di controllo” da fuori casa.

4) Account di rete e pannello router

In molte abitazioni, l’accesso al router o al pannello di rete è la chiave per tutto. Anche se non sempre c’è una vera 2FA, devi comunque alzare la sicurezza (password robuste, accesso admin limitato, log, segmentazione).

Su questo tema, ti torna utile: come creare una rete domestica sicura.

Tipi di 2FA: quali esistono e come scegliere quello giusto

Non tutte le 2FA sono uguali. Alcune sono più comode, altre più robuste. L’errore tipico è scegliere “la più facile” senza capire rischi e recupero.

SMS (codice via messaggio)

È semplice e diffuso. Tuttavia, è anche quello più facile da aggirare con alcune truffe (smishing, tecniche di intercettazione, social engineering). Non significa “inutile”, ma significa “non è il meglio possibile”.

Codici temporanei (TOTP)

Sono codici che cambiano ogni 30 secondi. Di solito sono più solidi degli SMS, perché non dipendono dalla rete telefonica. Inoltre funzionano anche offline.

Notifica di approvazione (push)

Comoda: ti arriva una notifica e confermi. Però devi stare attento al “fatigue attack” (spam di richieste finché per errore premi “approva”). Qui contano molto le impostazioni e l’attenzione.

Chiave fisica (FIDO / token hardware)

Molto robusta. Tuttavia richiede gestione attenta: devi avere una seconda chiave di scorta e capire bene recupero e compatibilità.

Passkey (dove disponibili)

Spesso riducono la dipendenza da password e possono essere molto sicure. Però non tutti i servizi smart home le supportano e devi comunque gestire bene il recupero.

Tabella confronto: metodi 2FA in smart home (pro e contro)

| Metodo 2FA | Sicurezza reale | Comodità | Rischi principali | Quando conviene |

|---|---|---|---|---|

| SMS | Media | Alta | Truffe e intercettazioni, recuperi facili da attaccare | Meglio di niente, per account secondari |

| Codici temporanei (TOTP) | Alta | Media/Alta | Perdita dispositivo se non hai backup | Ottimo per email, cloud, account smart home |

| Notifica push | Alta (se ben gestita) | Alta | “Approva per errore”, richieste ripetute | Ottimo se usi blocchi e conferme |

| Chiave fisica | Molto alta | Media | Smarrimento senza chiave di riserva | Ideale per account critici |

| Passkey | Molto alta (quando ben implementata) | Alta | Recupero mal gestito | Ottimo se supportato e ben configurato |

In pratica: se vuoi un equilibrio tra sicurezza e comodità, spesso la scelta migliore è TOTP o push, con procedure di recupero fatte bene.

2FA e smart home: la parte che tutti sbagliano (recupero e emergenze)

Molti attivano la 2FA e poi si bloccano fuori da soli. Per evitarlo, devi curare tre cose.

1) Codici di recupero

Quando attivi la 2FA, spesso ti vengono dati codici “usa e getta”. Non ignorarli. Conservali in modo sicuro (non in chiaro sul telefono) e considera una copia offline protetta.

2) Secondo dispositivo o secondo metodo

Se la 2FA è su un telefono e perdi il telefono, sei nei guai. Quindi:

- aggiungi un metodo alternativo (dove possibile)

- registra un secondo dispositivo affidabile (se previsto)

3) Account famiglia: evitare l’account condiviso

Condividere la stessa password tra familiari è comodo, ma pericoloso. Inoltre rende impossibile capire chi ha fatto cosa. Molto meglio:

- creare utenti separati

- assegnare ruoli e permessi minimi

Qui è fondamentale: gestione accessi utenti.

Come applicare la 2FA senza rovinare la comodità

La paura tipica è: “Se metto la 2FA, poi la casa diventa scomoda”. In realtà, se la progetti bene, succede l’opposto: la casa resta comoda, ma gli account sono molto più protetti.

Strategia pratica

1) 2FA forte su email e account principali (TOTP o chiave)

2) 2FA comoda su account di controllo (push o TOTP)

3) SMS solo come backup dove non puoi fare meglio

4) Utenti separati per chi vive in casa

5) Log e notifiche per vedere accessi sospetti

Per ridurre il caos e aumentare la prevedibilità, aiuta molto impostare monitoraggio e avvisi: log e notifiche per monitorare la salute della smart home.

2FA e rete domestica: perché sono collegati

La 2FA protegge l’account, ma la rete protegge i dispositivi. Se uno dei due è debole, l’altro soffre.

Ecco cosa fare, in modo progressivo:

Segmentazione (quando possibile)

Separare i dispositivi smart dal resto riduce i rischi in caso di compromissione. Per una guida semplice: VLAN per smart home.

DNS e blocco tracker

Riduce chiamate inutili e può limitare domini malevoli. Vedi: DNS e blocco tracker.

Rete ospiti

Se hai ospiti o dispositivi temporanei, separarli è una buona abitudine: rete ospiti per dispositivi smart.

Aggiornamenti e 2FA: due facce della stessa medaglia

La 2FA riduce l’accesso non autorizzato. Gli aggiornamenti riducono le vulnerabilità. Insieme, fanno una differenza enorme.

Per questo non basta “installare e dimenticare”: serve una routine minima. Qui è centrale: aggiornamenti firmware: perché sono una questione di sicurezza e, in ottica manutenzione: controlli essenziali nel tempo.

Attenzione alle truffe: la 2FA non ti salva se “regali” il codice

Questo punto è delicato, ma fondamentale: molte truffe moderne non cercano solo la password. Cercano anche il codice 2FA, in tempo reale.

Di solito lo schema è:

1) ti arriva un messaggio che sembra urgente

2) clicchi e inserisci credenziali

3) la pagina chiede il codice 2FA

4) l’attaccante lo usa subito per entrare

Ecco perché è utile vedere esempi reali: smishing che prova ad aggirare la 2FA.

Regole semplici che funzionano

- non inserire mai codici 2FA su link ricevuti via messaggio

- se qualcosa è “urgente”, fermati e verifica dalla fonte ufficiale

- attiva notifiche di accesso e controlla i log

Automazioni, 2FA e continuità: cosa succede se perdi accesso?

Un’altra paura è: “Se perdo accesso all’account, la casa smette di funzionare?”. Dipende da come hai progettato.

Se la tua smart home è troppo dipendente dal cloud, puoi avere problemi anche per banali disservizi. Per capire cosa resta operativo senza internet: smart home senza internet.

Inoltre, conviene sempre prevedere un piano B:

- automazioni locali dove possibile

- fallback per situazioni di rete instabile

- procedure d’emergenza

Qui è molto pratico: fallback automazioni: cosa fare se internet va giù.

Tabella: piano di protezione account (priorità + azione consigliata)

| Elemento | Priorità | Azione consigliata | Obiettivo |

|---|---|---|---|

| Email principale | Massima | 2FA forte + codici recovery | Impedire reset account |

| Account hub / sistema centrale | Massima | 2FA + ruoli utenti | Bloccare takeover |

| Account cloud smart home | Alta | 2FA + alert accesso | Ridurre accessi remoti |

| Router / rete domestica | Alta | Password forte + accesso admin limitato | Protezione infrastruttura |

| Account secondari (servizi minori) | Media | 2FA se disponibile | Ridurre attacchi laterali |

Procedura pratica: come attivare 2FA senza errori (passo dopo passo)

Step 1: fai una lista degli account

Scrivi in un elenco:

- email principale

- account smart home e cloud

- account di rete

- eventuali account “servizi” collegati

Già questo step riduce dimenticanze.

Step 2: scegli il metodo 2FA più adatto

- per account critici: TOTP o chiave fisica

- per account di uso frequente: push o TOTP

- SMS solo se non hai alternative

Step 3: attiva e salva i codici di recupero

Non rimandare. Fallo subito.

Step 4: crea utenti separati e permessi minimi

Invece di condividere password, assegna ruoli. Anche per ospiti, è meglio creare accessi limitati.

Step 5: abilita notifiche e controlla i log

Le notifiche ti avvisano “in tempo”. I log ti dicono “cosa è successo”. Entrambi insieme sono un enorme salto di qualità: log e notifiche.

Step 6: fai un test di recupero

Sembra strano, ma è vitale: prova a simulare “ho perso la 2FA” e verifica se sai davvero recuperare l’account senza panico.

Privacy e 2FA: proteggere account significa proteggere dati

La smart home raccoglie dati: routine, presenze, orari, abitudini. Proteggere l’account significa ridurre il rischio che questi dati vengano esposti.

Per una guida pratica su questo aspetto: privacy nella smart home: come proteggere i tuoi dati.

Inoltre, se vuoi un approccio ancora più “pulito”, ridurre traffico non necessario aiuta: DNS e blocco tracker.

Errori comuni che rendono la 2FA inutile (o fastidiosa)

1) Usare la stessa password ovunque “tanto ho la 2FA”

La 2FA è un livello in più, non una scusa per password deboli o riutilizzate. Altrimenti aumenti comunque il rischio.

2) Lasciare metodi di recupero troppo facili

Se il recupero passa da email non protetta o numeri telefonici non aggiornati, l’attaccante può puntare lì.

3) Approva-notifiche senza leggere

Le richieste push vanno lette. Se arrivano “a caso”, è un segnale: qualcuno sta provando ad accedere.

4) Account condivisi in famiglia

Crea utenti separati. È più sicuro e più ordinato.

5) Nessun monitoraggio

Senza log e alert, scopri i problemi troppo tardi.

Checklist finale: 2fa smart home come proteggere gli account

Se vuoi una checklist rapida, eccola:

- Ho attivato la 2FA sull’email principale

- Ho salvato codici di recupero in modo sicuro

- Ho attivato 2FA su account hub e cloud smart home

- Ho creato utenti separati e permessi minimi

- Ho abilitato notifiche di accesso e controllo log

- Ho sistemato rete, DNS e segmentazione dove possibile

- Mantengo firmware e sistema aggiornati

- So cosa fare se internet va giù o se perdo accesso (fallback)

Per completare il quadro in modo coerente, vale la pena rivedere anche:

Conclusione: la 2FA è la serratura “invisibile” della smart home

Se dovessimo riassumere tutto in una frase: la smart home è sicura quanto lo è l’account che la controlla. La 2FA non rende la casa “perfetta”, ma riduce enormemente il rischio più comune: il furto di credenziali.

Inoltre, se la abbini a gestione utenti, rete ordinata, aggiornamenti, log e fallback, ottieni un sistema che non solo è più sicuro, ma è anche più stabile e prevedibile. E questa, alla fine, è la vera smart home: una casa che funziona bene senza doverci pensare continuamente.