Isolare la smart home dalla rete principale significa ridurre la superficie d’attacco, limitare i danni se un dispositivo viene compromesso e, soprattutto, rendere la casa più stabile e prevedibile. In pratica, l’obiettivo è semplice: se qualcosa va storto nella smart home, non deve trascinarsi dietro PC, smartphone, NAS, stampanti, domotica “critica” e account di lavoro.

In questa guida vediamo come isolare la smart home dalla rete principale con un approccio chiaro, senza tecnicismi inutili, ma con abbastanza dettaglio per fare scelte consapevoli. Inoltre, troverai tabelle di confronto, un percorso “a livelli” (da facile ad avanzato) e una checklist finale.

Nota importante: l’isolamento di rete non è “paranoia”. Al contrario, è un modo pratico per ottenere più sicurezza e spesso anche meno problemi (meno conflitti, meno traffico inutile, meno dispositivi che “spariscono”).

Perché isolare la smart home dalla rete principale (e cosa cambia davvero)

Quando tutto è sulla stessa rete, ogni dispositivo “vede” gli altri. Questo vale per i dispositivi smart, ma vale anche per computer personali, telefoni, dispositivi di archiviazione e servizi interni. Di conseguenza, se un dispositivo smart ha una falla o una password debole, può diventare un ponte verso il resto della casa.

Isolare la smart home dalla rete principale porta vantaggi concreti:

- Contenimento: se un dispositivo smart viene compromesso, l’attaccante (o il malware) resta “chiuso” in un’area separata.

- Privacy: riduci la possibilità di scansioni interne, tracciamenti e accessi non autorizzati a file e dispositivi personali.

- Stabilità: separare traffico e broadcast rende la rete spesso più ordinata e prevedibile.

- Gestione più semplice: puoi applicare regole diverse (DNS, blocchi, orari, accessi) a seconda della zona.

Se vuoi costruire una base solida, ha senso partire dai fondamentali della rete domestica sicura: come creare una rete domestica sicura per la tua smart home.

Cosa significa “isolamento” nella pratica

Quando si dice “isolare”, si possono intendere tre cose, spesso combinate:

- Separare i dispositivi in reti diverse (es. rete principale e rete smart).

- Limitare le comunicazioni tra le reti (regole firewall: chi parla con chi, e su quali servizi).

- Gestire l’uscita verso Internet in modo differenziato (DNS filtrato, blocco tracker, limitazioni).

Quindi non basta “creare una seconda rete”: serve anche decidere quali eccezioni concedere, perché alcune funzioni (scoperta dispositivi, controllo locale, casting, notifiche) dipendono da protocolli che non amano l’isolamento totale.

Prima di tutto: mappa la tua casa digitale

Prima di cambiare configurazioni, conviene fare una mappa semplice:

- Dispositivi personali: PC, smartphone, tablet, stampanti, archiviazione, console.

- Dispositivi smart: luci, prese, sensori, telecamere, videocitofono, elettrodomestici connessi.

- Dispositivi “ponte”: hub, gateway, controller locali (quelli che parlano con sensori e attuatori).

- Ospiti: amici, tecnici, dispositivi temporanei.

Poi chiediti: quali dispositivi smart hanno davvero bisogno di vedere i tuoi PC? Di solito nessuno.

Per aumentare la sicurezza “di base” (spesso prima causa di compromissione), rinforza password e account: password sicure per dispositivi smart e 2FA nella smart home.

I 3 livelli per isolare la smart home (scegli quello giusto)

Qui sotto trovi un percorso progressivo. Inizialmente puoi fare il Livello 1 in poco tempo. Poi, se vuoi più controllo, passi al 2 e al 3.

Tabella: confronto rapido delle soluzioni

| Soluzione | Difficoltà | Isolamento reale | Controllo regole | Impatto su funzioni smart | Quando conviene |

|---|---|---|---|---|---|

| Rete ospiti (Guest) | Bassa | Medio | Basso | A volte limita controllo locale | Se vuoi “subito” separare quasi tutto |

| VLAN separate + firewall | Media/Alta | Alto | Alto | Serve gestire eccezioni (scoperta) | Se vuoi sicurezza vera e scalabile |

| Secondo router (doppia rete) | Media | Alto (fisico) | Medio | Può complicare servizi locali | Se vuoi separazione netta senza VLAN |

Livello 1: rete ospiti (la scelta più veloce)

La rete ospiti è spesso la strada più semplice per isolare la smart home dalla rete principale senza cambiare troppo. Tuttavia, non tutte le reti ospiti sono uguali: alcune bloccano solo l’accesso alla LAN, altre isolano anche tra dispositivi della stessa rete.

Come usarla bene

- Metti sulla rete ospiti tutti i dispositivi smart “non critici” (prese, lampadine, elettrodomestici connessi, TV, ecc.).

- Lascia sulla rete principale solo:

- PC e smartphone

- dispositivi di lavoro

- archiviazione e stampanti

- Verifica se la rete ospiti ha l’opzione “isola dispositivi tra loro” (client isolation). Se sì, valuta: è ottimo per la sicurezza, però alcuni dispositivi potrebbero non funzionare insieme.

Se hai spesso persone a casa, crea anche una rete dedicata: rete ospiti per dispositivi smart.

Pro e contro

Pro: veloce, non serve competenza avanzata, migliora subito la sicurezza.

Contro: controllo limitato, eccezioni difficili, alcune funzioni locali possono diventare instabili.

Livello 2: segmentazione con VLAN (la soluzione “pulita”)

Se vuoi un isolamento serio e “professionale”, la soluzione migliore è usare VLAN: reti logiche separate sulla stessa infrastruttura. L’idea è creare, per esempio:

- VLAN 10: rete principale (PC, smartphone, dati personali)

- VLAN 20: smart home (dispositivi IoT)

- VLAN 30: ospiti

- (opzionale) VLAN 40: videocamere / sicurezza

Poi applichi regole: la VLAN smart può andare su Internet, ma non può accedere alla VLAN principale. Viceversa, dalla VLAN principale puoi controllare la VLAN smart (solo su ciò che serve).

Per capire bene come funziona senza confusione, ti torna utile: VLAN per smart home: guida semplice.

Regole firewall “minime” consigliate

Una base ragionevole (poi si affina):

- Smart → Internet: consentito (altrimenti molte funzioni non vanno)

- Smart → Rete principale: negato

- Rete principale → Smart: consentito, ma solo per:

- controllo dei dispositivi (porte/servizi necessari)

- gestione degli hub locali

- Ospiti → tutto negato, tranne Internet

Il vero punto critico: scoperta dispositivi (mDNS/SSDP)

Molti dispositivi usano protocolli di scoperta in rete. Quando separi con VLAN, la “scoperta automatica” può smettere di funzionare. La soluzione non è “togliere l’isolamento”, ma creare eccezioni mirate:

- permettere la scoperta solo tra specifici dispositivi

- usare un controller locale nella stessa VLAN dei dispositivi

- evitare dipendenze cloud quando possibile (approccio più stabile)

Per un approccio più robusto, valuta anche l’uso di automazioni locali: automazioni locali vs cloud.

Livello 3: doppio router o rete fisicamente separata

Se non vuoi (o non puoi) usare VLAN, un’alternativa è usare una separazione fisica/logica con due reti:

- Router principale: rete personale

- Secondo router: rete smart (collegata alla prima come “internet”)

In questo modo, la rete smart è dietro un ulteriore livello di separazione. Tuttavia, possono nascere complicazioni:

- doppio NAT

- difficoltà con controllo locale

- maggiore complessità se vuoi che alcuni dispositivi “parlino” tra loro

È una soluzione che funziona se l’obiettivo è “contenere” e accetti qualche compromesso. Tuttavia, se vuoi la soluzione più elegante e scalabile, in genere le VLAN restano superiori.

DNS e blocco tracker: isolamento “logico” che vale oro

Isolare significa anche decidere come i dispositivi risolvono i nomi e dove vanno a parlare. Molti dispositivi smart comunicano spesso con server esterni. Alcune chiamate sono necessarie, altre sono telemetria o tracking.

Una strategia efficace è usare DNS controllato e blocchi mirati. Sul sito trovi una guida pratica: DNS e blocco tracker nella smart home.

Approccio consigliato

- VLAN smart usa DNS “filtrato”

- VLAN principale usa DNS normale (o filtrato più leggero)

- Se qualcosa smette di funzionare, non disattivare tutto: crea eccezioni specifiche

Questo approccio riduce molto il rumore, migliora la privacy e spesso aumenta anche la stabilità.

Per approfondire il tema privacy in modo completo: privacy nella smart home e domotica e privacy familiare.

Account e accessi: la rete è solo metà della storia

Anche con una rete perfetta, se un account viene violato, sei comunque esposto. Per questo l’isolamento di rete va accompagnato da:

- password robuste e uniche

- 2FA ovunque possibile

- gestione utenti e permessi (chi può fare cosa)

Sul tema trovi guide utili e pratiche:

Qui la regola è semplice: meno account condivisi, meno “utente admin” in giro, più controllo.

Separare “smart” da “sicurezza”: videocamere e accessi meritano un’area a parte

Telecamere, videocitofoni e controlli accessi sono dispositivi particolarmente sensibili. Oltre a isolarli dalla rete principale, spesso conviene anche isolarli dalla parte “smart generica”.

Motivi:

- sono spesso esposti (per necessità) a Internet o app esterne

- contengono dati più delicati (video, audio, accessi)

Se vuoi impostare bene questo pezzo, puoi collegarlo ad articoli specifici:

Quando qualcosa smette di funzionare: fallback e affidabilità

È normale: appena separi reti e applichi regole, può capitare che qualche automazione o controllo non funzioni più “al primo colpo”. La differenza tra una smart home stabile e una frustrante sta nel modo in cui gestisci gli imprevisti.

Due risorse utilissime in questa fase:

Strategia pratica di troubleshooting (senza caos)

- Identifica se il problema è scoperta, DNS, porte, o permessi.

- Prova un’eccezione temporanea e verifica.

- Trasforma l’eccezione in una regola permanente minima.

- Documenta le regole (anche in un file semplice).

Tabelle utili per decidere cosa mettere dove

Tabella: dove mettere i dispositivi (scelta consigliata)

| Tipo dispositivo | Rete consigliata | Motivo |

|---|---|---|

| PC, smartphone, tablet | Principale | Dati personali e accesso a tutto |

| Stampante / archiviazione | Principale | Evitare accessi dalla smart |

| Prese, luci, elettrodomestici smart | Smart (isolata) | Non devono vedere i PC |

| Sensori (porte, movimento, ecc.) | Smart (isolata) | Ridurre superficie d’attacco |

| Controller/gateway locali | Smart o “ponte” dedicata | Dipende da come controlli la casa |

| Videocitofono / videocamere | Sicurezza dedicata (se possibile) | Dati sensibili |

| Dispositivi ospiti | Ospiti | Nessun accesso alla LAN |

Tabella: regole firewall “base” (schema mentale)

| Da → A | Consentito? | Note |

|---|---|---|

| Smart → Internet | Sì | Necessario per molte funzioni |

| Smart → Principale | No | Regola fondamentale |

| Principale → Smart | Sì (limitato) | Solo controllo/porte necessarie |

| Ospiti → Internet | Sì | Solo navigazione |

| Ospiti → LAN | No | Mai |

Best practice che fanno la differenza (anche senza VLAN)

Se al momento non vuoi cambiare la rete, puoi comunque aumentare molto la sicurezza con alcune abitudini:

- Aggiorna firmware e disattiva ciò che non usi (soprattutto servizi esposti).

- Riduci notifiche e “rumore”: ridurre notifiche inutili.

- Tieni log e monitoraggio: log e notifiche per monitorare la smart home.

- Fai backup (quando possibile): backup smart home.

- Pianifica la resilienza: UPS per smart home e smart home e blackout.

Due riferimenti esterni italiani (autorevoli) da tenere a mente

Per un quadro più ampio su sicurezza e privacy dei dispositivi connessi, questi riferimenti italiani sono utili e coerenti con il tema:

- Il Garante Privacy tratta temi legati a dispositivi connessi e tutela dei dati (sezione dedicata): approfondimento del Garante Privacy sugli assistenti digitali

- La Polizia di Stato pubblica consigli pratici per la sicurezza online (buone pratiche utili anche per la rete domestica): consigli per la navigazione sicura

Inserirli nel tuo “manuale di casa” ha senso perché, oltre alla tecnologia, contano molto le abitudini.

Checklist finale: isolamento fatto bene (senza perdere funzionalità)

Checklist operativa

- [ ] Ho una rete separata per smart home (guest o VLAN).

- [ ] La rete smart non può accedere alla rete principale.

- [ ] Dalla rete principale posso controllare la smart home solo dove serve.

- [ ] DNS controllato e blocchi tracker attivi (con eccezioni mirate).

- [ ] Password sicure + 2FA dove possibile.

- [ ] Aggiornamenti firmware programmati.

- [ ] Backup e log abilitati.

- [ ] Piano di fallback per Internet giù.

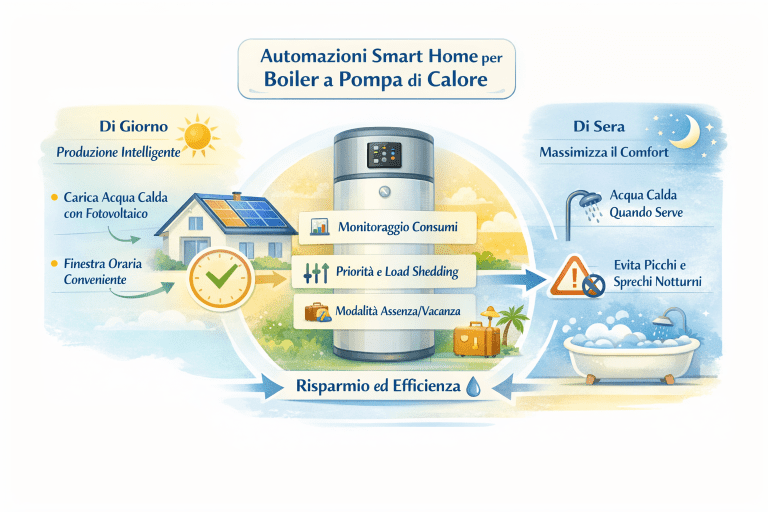

Se vuoi ottimizzare anche l’aspetto energetico (oltre alla sicurezza), puoi collegare l’isolamento alle automazioni basate su consumi e fasce orarie:

- smart home e fasce orarie

- automazioni con consumi elettrici

- monitoraggio consumi per elettrodomestico

Conclusione: come scegliere il percorso migliore

Se vuoi un risultato immediato, parti dalla rete ospiti: è già un salto enorme.

Se invece vuoi una casa davvero ordinata e sicura nel tempo, passa alle VLAN: richiede più attenzione all’inizio, ma poi ti restituisce controllo, scalabilità e serenità.

La cosa importante è non cercare “la perfezione” subito. Piuttosto, lavora per step: prima separi, poi blocchi ciò che non serve, infine affini le eccezioni. Così l’isolamento diventa naturale, e la smart home resta comoda da vivere.